X (旧 Twitter)の乗っ取り被害は、ピーク時よりは減ったようには思いますが、相変わらずちらはら耳にします。

IDとパスワードだけの認証では、パスワードが漏洩すると簡単に侵入されてしまいます。

そこで、本記事では

■パスワードに加え、30秒ごとに変化するコードを用いる「2段階認証」

(X のシステム上の呼称は「2要素認証」)

■パスワードとは全く異なる、先進的な電子認証を用いる「パスキー」

の2つの設定方法をご紹介していきます。

・最低限、2要素認証はかけてください。

・できれば、パスキーを設定するとより安全で、便利です。

・パスキーを設定した場合も、2要素認証は設定してください。

X(旧twitter)に、2段階認証を設定する

まず2段階認証(X での呼び方は「2要素認証」)の設定方法です。

2要素認証を設定することで、たとえID・パスワードが流出しても、不正侵入を防ぐことができます。

2要素認証の設定 Android版

2要素認証の設定 iPhone版

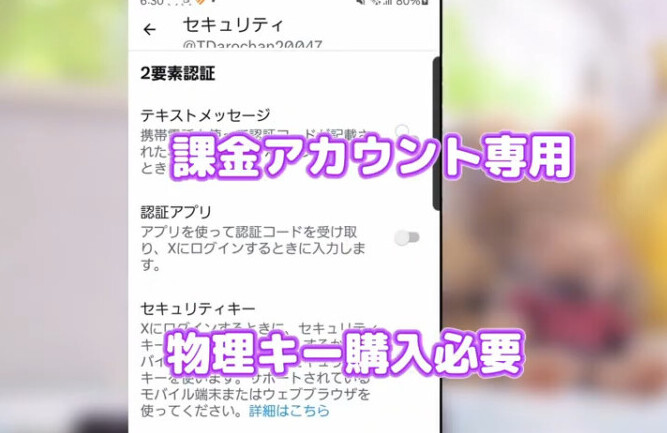

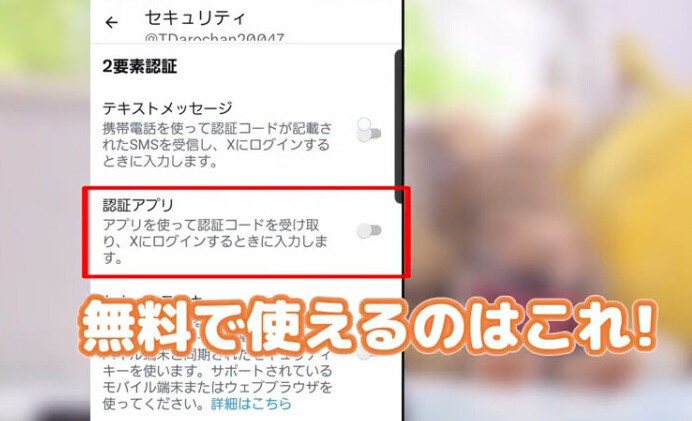

無料で設定できる2要素認証は「認証アプリ」を使う方法のみ

ネット検索すると、一部、古い情報のサイトが出てくるようなので、確認です。

2023年3月20日より、X の無料ユーザーは、テキストメッセージ(SMS)による2要素認証は使えなくなりました。

「セキュリティキー」というのは、USBメモリみたいな形の電子キーを購入して認証する方式なので、結局、無料で使うためには、「認証アプリ」による2要素認証しかありません。

2要素認証しても、不正侵入されてしまうケースとは

2要素認証も万能ではなく、実は、最新の攻撃手法によって乗っ取られる可能性は残っています。

簡単にその手法を解説すると

1. X そっくりのニセログイン画面を攻撃者が作成し、メールなどで送りつける

2.開いてしまったユーザーが、ID、パスワードを入力してしまう

3.偽ログイン画面は、その次にニセの2要素認証の画面を表示する

4.ユーザーが2要素認証のコードをニセ画面に入力してしまう

5.攻撃者は、入力されたコードを、その場で、本物のログイン画面に入力する

といった手法です。偽サイト(フィッシングサイト)に入力された情報を、リアルタイムで攻撃者が本物のサイトに入力することで、2要素認証が突破されてしまう事例が報告されています。

このような侵入を防ぐには

メールなどで送りつけられたリンクからは絶対にログインしない

ことが重要です。「これは本物だろうか? ニセモノだろうか?」などと考えることなく、全てニセモノとして対処することで、防ぐことができます。

そして、次にご紹介する「パスキー」は、このような場合でも不正侵入を防ぐことができる、画期的なログイン方法です。

X(旧twitter)に、パスキーを設定する

「パスキー」は、ID・パスワード認証で不正侵入が多発したことを受けて考案された、まったく新しいログイン方法です。

パスワードではなく電子的な暗号鍵を使う

サイトごとに自動生成され、使い回しは起こらない

スマホの画面ロックと連動し、本物のサイトであることが確認できた場合のみ送信される

スマホ内で管理され、ハッキングによる流出も起こりにくい

という特性があります。また

2段階認証を上回る安全性のため、2段階認証を飛ばして、すばやくログインできる

というメリットもあります。

ぜひ設定をおすすめします。

パスキーの設定 Android版

パスキーの設定 iPhone版

パスキーを設定しても、2要素認証は設定したまま、オフにしないで

パスキーの方が2要素認証よりも安全ですが、しかし、パスキーを設定した場合でも、2要素認証は設定してください。

というのは、パスキーを設定したとしても ID パスワードは有効なため、元々のパスワードが流出すれば、やはり不正侵入のリスクがあるからです。

パスキーは Googleアカウント/Apple IDで同期して使用してください

パスキーは、パスワードと違って、メモ用紙に書くことができません。

このため、新しいスマホでログインする場合に、「分からなかったらメモを見て入力する」ということができません。

ですので、パスキーは必ず、「Googleパスワードマネージャー」(Android)、「iCloudキーチェーン)(iPhone)に保存して、各アカウントで同期して使用するようにしてください。(動画内ではそのように操作しています)

コメント