はじめに……Introduction

この記事でご紹介する内容は、日本に限らず、世界中に関連する出来事です。そのため、一部に英語を交えながら投稿させていただきます。

The incident we report here has to do with plenty websites over the world, not only in Japan. So we unusually write this article partially in English.

Web入力フォームにおいて、メールアドレス「sample@email.tst」、住所「3137 Laguna Street」、電話番号「555-666-0606」が入力されているウェブサイトは、脆弱性発見ツール「Acunetix Web Vulnerability Scanner」を悪用して、攻撃の糸口を探されている可能性があります。

Websites which accepted webform inputs with Email address “sample@email.tst”, Address “3137 Laguna Street”, Phone number “555-666-0606”, might be offensively scanned with Acunetix Web Vulnerability Scanner by malicious hacker TO FIND VULNERABILITIES IN YOUR WEBSITE.

このようなフォーム入力を確認されましたら、ウェブフォームの脆弱性をご自身でも確認する、または発信元のIPアドレスを確認することをおすすめします。

If your website has got such webform inputs, we recommend to check vulberabilities by site owner yourself and confirm the IP address which the spam submission came from.

「脆弱性」(Vulnerability)が「時の話題」になっています

Googleは10月31日、Windowsと Adobe Flash Playerに存在する、未対応の脆弱性(ゼロデイ脆弱性)を公表しました。

グーグル、Windowsの未パッチ脆弱性情報を公開–「活発に利用されている」 (ZDNet)

また、これとは別に、10月27日、「Windowsに、根本対策不可能な脆弱性がある」ことも明らかになっています。

Windowsの設計に起因する攻撃手法「AtomBombing」、セキュリティ企業が発見 (ITMedia)

「脆弱性」とは、ソフトウェアに存在する、本来あってはならない「攻撃可能な、ほころび」のことです。ほとんど全てのソフトウェアが、設計時には想定していない「ほころび」を持っており、それらは後になって発見されては、ソフトウェアアップデートによって修正されています。

今回、Windowsそのものに関する脆弱性が、しかも未だ対策されていない状態で立て続けに公表されたことで、「脆弱性」という言葉が、改めて「時の話題」になっているのです。

なお、今回公表された脆弱性は、流れているニュースを総合しますと、次のような方法で回避できます。

- Adobe Flash Playerを最新版にアップデートする。

(確認は こちらのAdobe Flash Player公式サイト(掲載終了)でできます。) - Internet Explorerを使用しない。Edge, Google Chromeなど、最新のセキュリティ技術を備えたインターネットブラウザを使用する

- ウィルス対策ソフトをインストールし、最新版にアップデートする

この対策は、これまでに公表されてきた脆弱性への対処と何ら変わりません。つまり、必要な対策を確実に講じていれば、私たちは日々の行動を特に変える必要はない、ということです。

ことの発端:謎の受験申し込みを発見。

先月、資格試験のウェブ受付を開始した当教室ですが、一昨日(2016/11/02)、6件の「謎の受験申込み」が発見されました。

予約:5819ada16872cの詳細情報

お名前 dvdmfkmk vtbcqrww

フリガナ mpkoqbxe penbmgak

性別 男性

生年月日 17

住所 〒94102 3137 Laguna Street3137 Laguna Street 3137 Laguna Street3137 Laguna Street

電話番号 555-666-0606

メールアドレス sample@email.tst

受験希望日 2017/01/07 18:00~

受験科目 リユース営業士

受験科目2

お支払い方法

教室に持参(※期限までに前納)(¥5400)

勤務先・学校名 1

勤務先電話番号 555-666-0606

受験チケット番号 1

備考 1

こういう申し込みが、名前を変えながら6件。同一時刻に一斉に送信されていました。

えっ? 教室のIPアドレスから送信されている?

不審に思い、管理システムより発信元のIPアドレス(xxx.xxx.xxx.xxxという形式の、インターネット上の「住所」)を確認しますと、なんと当教室そのもののIPアドレスでした。

通常、外部からの迷惑アクセスの場合、IPアドレスが一定している場合はそのアドレスをブロックすることを第一に考えます。攻撃者がIPアドレスを変えながら攻撃してくる場合もありますので、それだけでは不十分ですが、発信元を特定するのは初期対応として必要なことです。

それが、よくよく調べてみると当教室自身だったのです。

もしこれが実際の攻撃であった場合、教室のパソコンが何者かに乗っ取られている、ということになります。つまり、「乗っ取られたうえで、攻撃者のアドレスを明かさないための『踏み台』として使用される可能性がある」ことを意味します。だとすれば大変重大な結果です!

しかし、考えてみれば、

もし本当の攻撃者であるならば、わざわざ乗っ取った教室のホームページで偽のデータ送信を行って、「乗っ取ったよ」と知らせることは考えにくいのです。

それに、このIPアドレスが当教室のものであることは、基本的にどこにも公表していませんので、割り出すには実際に教室のコンピュータに侵入し、中身を閲覧して、「パソコン教室だ」と確認する手順が必要になります。

通常、攻撃者がこのような手間のかかる作業をすれば、どこかでウィルス対策ソフトの検査にひっかかります。

しかし、タイミングがタイミングです。Windowsの重大な脆弱性が未対応のまま公表されており、しかも一部は「セキュリティソフトもかいくぐれる」と言われています。「一流」とは言えないハッカーも含めて、この脆弱性を修正前に悪用しようという者が、いないとも限りません。

やはり、教室のパソコンが乗っ取られているのでしょうか?

あ、そうだった、自分で脆弱性スキャナーを実行したんだった・・・

そこで、祝日をはさんで今日、教室をオープンすると、すぐに対策に着手しました。

パソコンを一台ずつ起動し、

- Google Chromeを最新版に更新

- ウィルス対策ソフトを最新版に更新

- パソコンを「完全スキャン」

- インターネットの閲覧履歴を確認する

という対応を行いました。

「完全スキャン」の結果、ウィルスは発見されず。しかし、インターネットの閲覧履歴から、ある事実が発見されました。

「あ・・・・その時間に、『Acunetix Web Vulnerability Scanner』を実行したんだった・・・・・」

そう、私自身が、自分で「脆弱性スキャナー」を実行していたんです。

この「Acunetix Web Vulnerability Scanner」は、入力フォームを見つけると自動的にデータを入力し、「入力フォームに脆弱性がないか」を確認するようになっています。入力フォームには、「SQLインジェクション」という特有の脆弱性が存在する場合があり、悪用されれば「全顧客データが流出する」といったような大変な結果になる場合があります。

SQLインジェクションとは?? >> 今夜分かるSQLインジェクション対策 (ITMedia)

どうやら、このスキャナーが、謎の受験申し込みの「犯人」のようです。そうであれば、教室のIPアドレスから発信されている、という事実もうなずけます。

確認のため、再度このスキャナーを実行してみると・・・・・来ました来ました、謎の受験申し込みが!!

というわけで、再現実験も想定通りに完了し、ぶじ原因がつきとめられたのでした。

※なお、当教室の申し込みフォームは、SQL構文を使用しておりませんので、SQLインジェクション攻撃は不可能です。また、メールが受信されなかった場合、受験の本申し込みはできない仕組みですので、「ニセの申し込みで満席になっちゃった……」ということも起こりません。

解決したものの、残る疑問が・・・・

「謎の受験申し込み」と同じようなデータ入力が、世界中のウェブサイトに・・・

こうして、当教室の「謎の受験申し込み」問題は解決しましたが、ひとつ疑問が残りました。

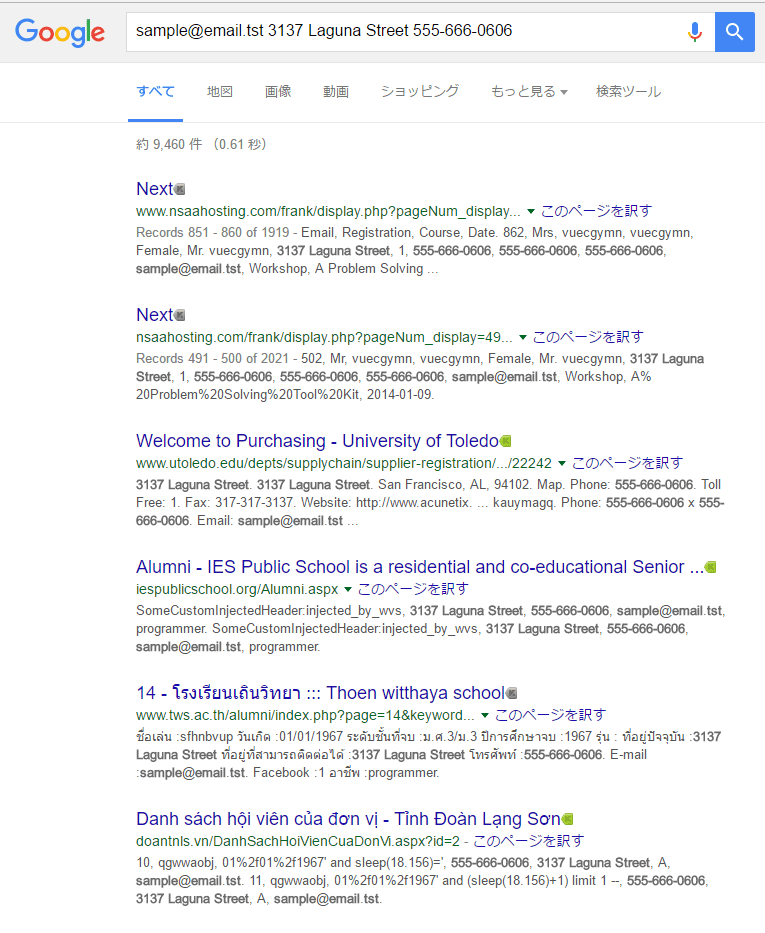

対策過程で、使用された謎のメールアドレス、謎の住所、謎の電話番号を、Googleで検索してみたところ・・・・・・

世界中の結構な数のウェブサイトで、同じデータが確認されたのです。

大学、会社から、どこかの国の海軍ウェブサイトまで出てきます。

実際に検索してみていただくと分かるのですが、「会員登録」「記事投稿」「会員情報の変更」などの入力フォームから、当教室に入っていたのと同じようなデータが入力されており、それがそのままウェブサイトに表示されています。

これはつまり、そのウェブサイトが「Acunetix Web Vulnerability Scanner」でスキャンされていることを意味する、ということが今回分かりました。

誰が、何のためにスキャンしているのでしょう?

ウェブサイトの運営元が、このツールでスキャンを行うことはあると思いますが、しかしそれなら、入力されたダミーのデータを放置はしないでしょう。

ですので、可能性が高いのは、そのウェブサイトを攻撃しようとしている者が、攻撃の糸口を探すために「Acunetix Web Vulnerability Scanner」を使用している可能性がある、ということになるのです。

このアドレスを見たら要注意。「攻撃の下見」の可能性があります

というわけで、今回当教室の事例は、「自分でやったんじゃない!! 忘れてたの!!」と笑ってすませられる結論でよかったのですが、

もし、「Acunetix Web Vulnerability Scanner」を使った覚えがないのに、次のようなデータが、入力フォームに入っていたらご注意ください。

sample@email.tst

3137 Laguna Street

555-666-0606

これらは、攻撃者が「下見」のために、「Acunetix Web Vulnerability Scanner」であなたのウェブサイトをスキャンした痕跡かもしれません。だとすれば、「本番の攻撃」の際には、大切なデータがごっそり抜き取られる可能性もあります!

余談

この「3137 Laguna Street」の住所は、サンフランシスコ市内に実在し、どうやらレストランが営業しているようです。

Acunetixの本社はイギリスなので、どうしてサンフランシスコの住所をダミーで入れているのか、不思議なのですが、……この小さなレストランに迷惑が及んでないことを祈ります……

コメント